Forskel mellem versioner af "Cisco"

Freesoft (diskussion | bidrag) (→Remote Access (Software VPN)) |

Freesoft (diskussion | bidrag) (→Flere lokale netværk bag VPN) |

||

| Linje 197: | Linje 197: | ||

=== Flere lokale netværk bag VPN === | === Flere lokale netværk bag VPN === | ||

| + | Asymmetric NAT rules matched for forward and reverse flows; Connection for icmp src wan1:192.168.x(LOCAL\x) dst inside2:192.168.z (type 8, code 0) denied due to NAT reverse path failure | ||

| + | |||

https://www.theroutingtable.com/asymmetric-nat-rules-matched-for-forward-and-reverse-flows/ | https://www.theroutingtable.com/asymmetric-nat-rules-matched-for-forward-and-reverse-flows/ | ||

Versionen fra 20. apr 2017, 08:56

Små guides til hvordan man sætter forskellige mere eller mindre normale ting op på Ciscos ASA (det meste er testet på 5505 og 5510 da det er dem vi har arbejdet med, men du er velkommen til at skrive lidt om hvad de større modeller kan), forsøges at blive skrevet på en måde så alle der lige har været inde og kigge hvordan ASDM'en ser ud, kan være med, og så alle er sikker på hvor det er man skal gøre hvad. Der kan også sniges sig enkle ting som ikke er til ASA, men Cisco normale routere.

Der er kommet ny ASA og ASDM version 8.3 !!! Læs Cisco ASA 5500 Migration Guide for Version 8.3, der er nye krav til RAM og NAT og andre ting er lavet om !!!

Indholdsfortegnelse

- 1 Setup Tjek List

- 2 Ændre DHCP Pool

- 3 Åbne porte ind ad (port forward)

- 4 Version 8.3 ny NAT

- 5 IPv6

- 6 Ping og traceroute

- 7 VPN

- 8 Bandwidth throttling/shaping

- 9 Shun

- 10 Logging

- 11 Software updates

- 12 IDS

- 13 URL filter

- 14 SSH adgang

- 15 Sikkerheds tips

- 16 CPanel og Cisco ASA

- 17 Fuld config

- 18 Links

- 19 5510

- 20 SNAF - 642-524 - Securing Networks with ASA Foundation

- 21 Ikke-ASA

Setup Tjek List

- Software update

- Brugere

- Domain og hostname

- Tid

- Security level

Ændre DHCP Pool

- Tillad adgang fra det nye inside IP subnet i Device Access -> ASDM.

- Disable DHCP server.

- Ændre inside interface IP.

- Ændre PC'en til en IP i det nye subnet (DHCP virker jo ikke).

- Sæt DHCP server til med det nye subnet.

Åbne porte ind ad (port forward)

Intern IP = 192.168.XXX.XXX.

Port nr. = PPPP

Laver NAT fra outside interface på port PPPP til IP 192.168.XXX.XXX:

static (inside,outside) tcp interface PPPP 192.168.XXX.XXX PPPP netmask 255.255.255.255

Tillader alle IP'er ude fra ind på port PPPP:

access-list outside_access_in extended permit tcp any interface outside eq PPPP

"outside_access_in" er standard navnet på den ACL, til trafik udefra og ind (deraf navnet), som ASDM'en laver. Hvis du vil have et andet navn så ret det med:

access-group outside_access_in in interface outside

Version 8.3 ny NAT

Åbne til SMTP til 192.168.25.31

object network SMTP host 192.168.25.31 description SMTP nat (any,outside) static interface service tcp smtp smtp

access-list outside_access_in extended permit tcp any object SMTP eq smtp

Port forward

object network Print2 nat (any,outside) static interface service tcp 9100 9101

access-list outside_access_in extended permit tcp any object Print2 eq 9100

Husk:

access-group outside_access_in in interface outside

Dynamic PAT:

object network LocalNetWork subnet 192.168.25.0 255.255.255.0 nat (inside,outside) dynamic interface

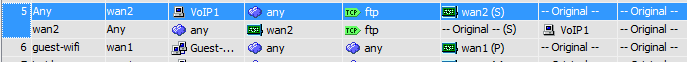

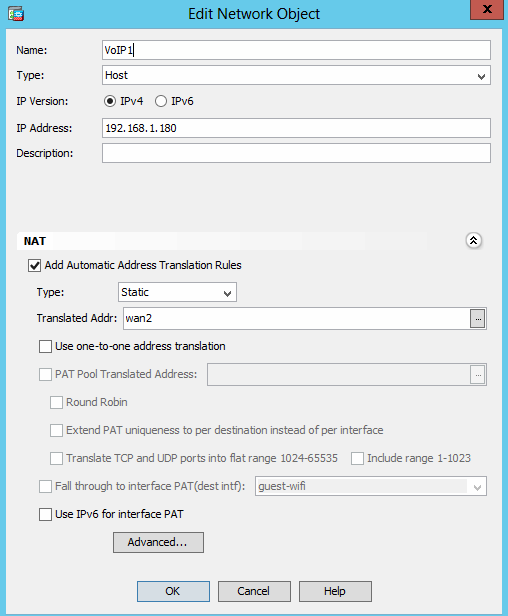

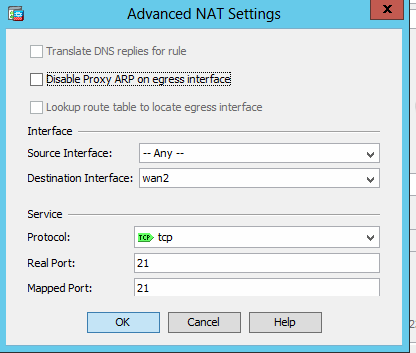

Ny NAT i ASDM og dual wan:

http://www.gregledet.net/networking/port-forwarding-on-the-cisco-asa-in-8-3-from-the-cli-made-easy/

http://www.gregledet.net/networking/port-forwarding-on-the-cisco-asa-in-8-3-from-the-asdm-made-easy/

RAM opgradering

Med ASA 8.3 er der kommet nye RAM krav, derfor har jeg prøvet at opgradere RAM på min ASA 5505. Jeg testede med flere forskellige RAM klodser (bl.a. KVR400X64C3A/1G som virker for nogle), men KVR333X64C25/1G virker og jeg kan nu se 1GB ram på min ASA

http://www.dslreports.com/forum/r23921835-ASA-5500-Series-83x-Memory-Requirements http://www.breezy.ca/?q=node/258

IPv6

Cisco ASA, PIX, and FWSM Firewalls Mitigation: IPv6 Transit Access Control Lists

IPv6 Feature Support on the Cisco ASA Firewall

ASA 8.x: Basic IPv6 Configuration on ASA Using ASDM Configuration Example

Opsætning er meget simpelt:

interface Ethernet0/0 nameif wan security-level 0 ip address 203.0.113.34 255.255.255.240 ipv6 address 2001:DB8::2/64 ipv6 enable ! interface Redundant1.100 vlan 100 security-level 90 ip address 192.0.2.1 255.255.255.0 ipv6 address 2001:DB8:10::1/60 ipv6 enable ! ipv6 route wan ::/0 2001:DB8::1

Nu da din host har en offentlig IP adresse skal du jo ikke længere bruge NAT. Derfor er der kun tilbage at tillade indgående trafik i din firewall.

Vær opmærksom på DNS: http://serverfault.com/questions/198877/ipv6-aaaa-vs-cname-for-same-domain-name

ToDo: IPv6 DNS osv osv.

IPv6 Address Prefix Reserved for Documentation

IPv4 Address Blocks Reserved for Documentation

God guide til at få IPv6 hjemme via Ubuntu server http://blog.larsstrand.org/2011/02/how-to-get-ipv6-on-your-home-network.html

Ping og traceroute

Tillade ping ud/ind:

access-list outside_access_in extended permit icmp any any echo-reply

Men den rigtige måd er i service policy:

Tillade traceroute ud/ind:

access-list outside_access_in extended permit icmp any any time-exceeded

Lukker for at ASAen kan pinges ude fra:

icmp deny 0.0.0.0 0.0.0.0 outside

VPN

Giver adgang til ASDM via VPN:

management-access inside

Remote Access (Software VPN)

ip local pool vpnpool 172.16.1.100-172.16.1.199 mask 255.255.255.0 username marty password 12345678 isakmp policy 1 authentication pre-share isakmp policy 1 encryption 3des isakmp policy 1 hash sha isakmp policy 1 group 2 isakmp policy 1 lifetime 43200 isakmp enable outside crypto ipsec transform-set ESP-3DES-SHA esp-3des esp-sha-hmac crypto dynamic-map outside_dyn_map 10 set transform-set ESP-3DES-SHA crypto dynamic-map Outside_dyn_map 10 set reverse-route crypto dynamic-map outside_dyn_map 10 set security-association lifetime seconds 288000 crypto map Outside_map 10 ipsec-isakmp dynamic Outside_dyn_map crypto map outside_map interface outside crypto isakmp nat-traversal sysopt connection permit-ipsec group-policy hillvalleyvpn1 internal group-policy hillvalleyvpn1 attributes dns-server value 172.16.1.11 vpn-tunnel-protocol IPSec default-domain value test.com tunnel-group hillvalleyvpn ipsec-ra tunnel-group hillvalleyvpn ipsec-attributes pre-shared-key cisco123 tunnel-group hillvalleyvpn general-attributes authentication-server-group LOCAL default-group-policy hillvalleyvpn address-pool vpnpool asa(config)#tunnel-group client ipsec-attributes asa(config-tunnel-ipsec)#isakmp ikev1-user-authentication none

Ønsker du at man skal kunne tilgå internettet via den internetforbindelse tilsluttet firewallen, kan det gøres på følgende måde:

same-security-traffic permit intra-interface nat (outside) 1 192.168.100.0 255.255.255.0

PIX/ASA as a Remote VPN Server with Extended Authentication using CLI and ASDM Configuration Example

Flere lokale netværk bag VPN

Asymmetric NAT rules matched for forward and reverse flows; Connection for icmp src wan1:192.168.x(LOCAL\x) dst inside2:192.168.z (type 8, code 0) denied due to NAT reverse path failure

https://www.theroutingtable.com/asymmetric-nat-rules-matched-for-forward-and-reverse-flows/

Shrew soft vpn klient

Har kun fået den til at virke ved at opsætte brugernavn/password og xauth.

Zyxel - Cisco (hardware VPN)

Her vil jeg give et eksempel på hvordan man laver VPN mellem en Cisco ASA 5505 og Zyxel Zywall 5. Det kan altså sagtens lade sig gøre, hvis man ellers Googler kunne man få indtrykket af det ikke kan lade sig gøre, men det kan det altså sagtens. Man skal bare være 100% sikker på at alle indstillinger er ens i begge ender. Herunder er vist CLI conf af Ciscoen, men det kan også sættes op via VPN guiden i ASDMen og lidt tilretning bagefter.

Phase 1:

Phase 2:

PP.PP.PP.PP = den anden endes IP

192.168.25.0/255.255.255.0 = Cisco LAN

10.10.1.0/255.255.255.0 = Zyxel LAN

access-list inside_nat0_outbound extended permit ip 192.168.25.0 255.255.255.0 10.10.1.0 255.255.255.0 access-list outside_1_cryptomap extended permit ip 192.168.25.0 255.255.255.0 10.10.1.0 255.255.255.0 nat (inside) 0 access-list inside_nat0_outbound access-group outside_access_in in interface outside crypto ipsec transform-set zyxel esp-des esp-sha-hmac crypto map outside_map 1 match address outside_1_cryptomap crypto map outside_map 1 set pfs crypto map outside_map 1 set peer PP.PP.PP.PP crypto map outside_map 1 set transform-set zyxel crypto map outside_map 1 set security-association lifetime seconds 3600 crypto map outside_map interface outside crypto isakmp nat-traversal 20 crypto isakmp enable outside crypto isakmp policy 10 authentication pre-share encryption 3des hash md5 group 2 lifetime 3600 group-policy zyxel internal group-policy zyxel attributes vpn-tunnel-protocol IPSec tunnel-group PP.PP.PP.PP type ipsec-l2l tunnel-group PP.PP.PP.PP ipsec-attributes pre-shared-key **** peer-id-validate nocheck isakmp keepalive disable

Hvis det kan gøres kortere er du meget velkommen til at rette! Dette kan bare sættes ind med CLI, jeg har ikke testet om det virker hvis man sætter det ind via ASDM's CLI.

PIX/ASA 7.x: Simple PIX-to-PIX VPN Tunnel Configuration Example

Snapgear - Cisco (hardware VPN)

ASDM Site to Site VPN guide køres i gennem.

Vær opmærksom på der kan være et problem med at ASA/ASDM ikke viser tunnelen er oppe, men data kommer igennem og Snapgear viser tunnelen.

VPN klient på samme segment som router

Det kan give problemer hvis VPN klienten køre med samme IP segment som den man har VPN forbindelse til. Jeg har endnu ikke testet hvordan man gør hvis klienten skal have adgang til sit eget net og det bag routeren.

http://www.cisco.com/en/US/products/ps6120/products_configuration_example09186a0080702999.shtml

Internet gennem VPN forbindelse

access-list inside_nat0_outbound extended permit ip 192.168.25.0 255.255.255.0 192.168.25.0 255.255.255.0 nat (inside) 0 access-list inside_nat0_outbound same-security-traffic permit intra-interface

ciscoasa(config)# object network obj-inside ciscoasa(config-network-object)# subnet 192.168.5.0 255.255.255.0 ciscoasa(config-network-object)# nat (inside,outside) dynamic interface ciscoasa(config)# object network obj-VPNPool ciscoasa(config-network-object)# subnet 192.168.20.0 255.255.255.0 ciscoasa(config-network-object)# nat (outside,outside) dynamic interface

Ikke split tunnel.

Hairpinning

Fx få forbindelse til en VPN forbindelse på ASA'en via remote VPN.

http://nitec.biz/2009/04/06/setup-u-turn-hairpinning-on-cisco-asa/

http://www.8-p.org/wiki/doku.php?id=asahairpinning

http://ckdake.com/content/2009/hairpinning-with-a-cisco-asa.html

Exempt NAT.

https://supportforums.cisco.com/thread/2023977

Auto forbinde til netværk

Tilføj dette i %programfiles%\Cisco Systems\VPN Client\vpnclient.ini

[main] AutoInitiationEnable=1 AutoInitiationRetryInterval=1 AutoInitiationList=VPN [VPN] Network=192.168.1.0 Mask=255.255.255.0 ConnectionEntry=VPN-Profil

Test med

"%programfiles%\Cisco Systems\VPN Client\vpnclient" verify autoinitconfig

Skulle gerne give et output der ligner:

Auto-initiation Configuration Information.

Enable: 1

Retry Interval: 1 minutes

List Entry 0: Network: 192.168.1.0

Mask: 255.255.255.0

Connect Flag: 1

Connection Entry: "VPN-Profil"

Læs mere i VPN Client Administrator Guide

Windows 7 L2TP VPN

Følg ASDM Wizard til Remote VPN, vælg ms-chap-v2, opret en bruger i ASA magen til den i AD (samme brugernavn/password), hvis der skal logges ind på AD.

Disse indstillinger kræver Windows 7:

Encryption 3DES, Hash SHA, DH group 2, Authentication RSA-SIG, Lifetime 86400 seconds

IPSec proposal:

Mode Transport, ESP Encryption AES-128, ESP Authentication SHA.

Fra: Windows 7 L2TP vs. Cisco ASA 8.4

Vær opmærksom på når du bruger Pre Shared Key:

You need to configure the default connection proflie (tunnel group), DefaultRAGroup, if you are performing "pre-shared key" authentication. If you are performing certificate-based authentication, you can use a user-defined connection profile that can be chosen based on certificate identifiers.

Jeg skulle også fjerne: crypto dynamic-map SYSTEM_DEFAULT_CRYPTO_MAP 65535 set pfs før forbindelsen kom op.

Split-Tunnel kræver lidt ekstra opsætning på ASA

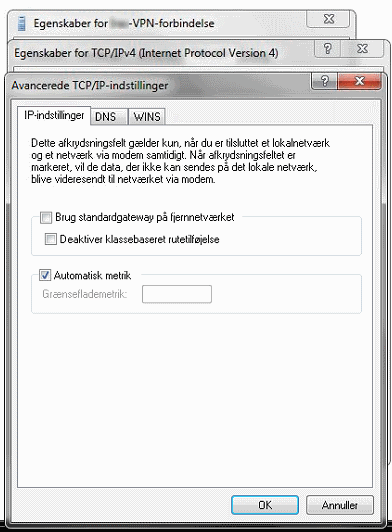

intercept-dhcp enable skal tilføjes og i Windows 7, skal "Use Default gateway on remote network" tages fra. Se herunder:

sysopt connection tcpmss 1300

group-policy DefaultRAGroup attributes intercept-dhcp enable

NAT exempt til VPN poolen:

object network NETWORK_INSIDE subnet 192.168.1.0 255.255.255.0 object network vpn-pools range 192.168.2.0 192.168.2.255 nat (inside,wan) source static NETWORK_INSIDE NETWORK_INSIDE destination static vpn-pools vpn-pools no-proxy-arp route-lookup

tunnel-group DefaultRAGroup ppp-attributes no authentication pap authentication chap authentication ms-chap-v1 authentication ms-chap-v2 And added the user Username <name> password <passwd> mschap

Windows L2TP VPN Clients -- No Internet Access, Split-Tunnel not Working

VPN on Windows 7 - Split Tunneling

L2TP/IPSec with Windows 8/7 and Cisco ASA 8.x/9.x

Web VPN

webvpn port 4443

Debug

debug cry isa 15 debug cry ips 15

sh cry isa sa sh vpn-sessiondb remote

Bandwidth throttling/shaping

hostname(config)# policy-map http_traffic_policy hostname(config-pmap)# class http_traffic hostname(config-pmap-c)# inspect http hostname(config-pmap-c)# police output 250000 hostname(config)# service-policy http_traffic_policy interface outside

Bandwidth Management(Rate Limit) Using QoS Policies

Shun

401004 Shunned packet: 216.X.X.X ==> 83.X.X.X on interface WAN 401003 Shun deleted: 216.X.X.X 733103 Threat-detection removes host 216.X.X.X from shun list

Logging

For at sætte logging på til syslog og email:

smtp-server 80.160.77.98 80.160.77.108 logging enable logging timestamp logging list Conf message 111008 logging mail Conf logging trap notifications logging from-address [email protected] logging recipient-address [email protected] level informational logging host MGMT 10.1.0.130

Denne sender en mail via TDC mail servere til [email protected] fra [email protected] når syslog event id 111008 ("The user entered a command that modified the configuration.") sker, samt logger til syslog serveren 10.1.0.130 på MGMT interfacet.

Software updates

ASDM

Det er meget nemt via ASDM. Upload nye filer, vælg i interface og genstart. Noget nemmere end at fedte rundt med tftp, især når man ikke lige har en tftp server installeret.

CLI

Husk altid backup af conf fil!! ASA'en husker opsætningen under opdatering, men det kan jo gå galt.

Når filer er uploadet til ASA'en er det bare at køre:

boot system disk0:/fileASA.bin asdm image disk0:/fileASDM.bin write mem

Og så genstarte ASA'en.

reload

Configuring the Application Image and ASDM Image to Boot

IDS

Siger næsten sig selv:

show threat-detection scanning-threat attacker

show threat-detection scanning-threat target

Jeg har også oplevet at scanning attacks stiger helt vildt, hvor det var et internt loop der gav de problemer.

threat-detection scanning-threat shun except ip-address 192.168.XXX.0 255.255.255.0 threat-detection scanning-threat shun duration 3600

Protecting Against SYN Attacks

URL filter

regex domainlist1 "\.yahoo\.com"

class-map type regex match-any DomainBlockList

match regex domainlist1

class-map type inspect http match-all BlockDomainsClass

match request header host regex class DomainBlockList

policy-map management-policy

class management-class-http inspect http http_inspection_policy

service-policy management-policy interface management

SSH adgang

(config)#username username password password (config)#aaa authentication ssh console LOCAL #crypto key generate rsa modulus modulus_size (config)#ssh 172.16.1.1 255.255.255.255 inside

modulus_size kan være 512, 768, 1024, eller 2048.

Mere behøver man ikke, men der er flere muligheder se dem her i guiden med ASDM og commandline.

Sikkerheds tips

Begrænse mail afsendelse

Denne tillader kun hosten x.x.x.x at sende mail ud på port 25, for sikre alle klienter ikke sender spam.

access-l Inside_acl line 1 permit tcp host x.x.x.x any eq 25 access-l Inside_acl line 2 deny tcp any any eq 25 access-l Inside_acl line 3 permit ip any any access-g Inside_acl in interface LAN

Styre DNS

Droppe alt DNS ud af huset der ikke kommer fra lokal DNS server, eller kun til bestemte offentlige DNS'er. Sæt fx. til OpenDNS hvor du har mulighed for lave filter.

access-group inside_access_in in interface inside object-group protocol TCPUDP protocol-object udp protocol-object tcp access-list inside_access_in remark Åbne for 4.2.2.4 access-list inside_access_in extended permit object-group TCPUDP any host 4.2.2.4 eq domain access-list inside_access_in remark Luk alt DNS access-list inside_access_in extended deny object-group TCPUDP any any eq domain

CPanel og Cisco ASA

Sådan sættes ASA op til en offentlig IP på indersiden, fx til brug ved CPanel. Public IP on inside.

access-list 120 extended permit tcp any host Cpanel_dmz_ip1 eq www access-list 120 extended permit tcp any host Cpanel_dmz_ip1 eq 2087 access-list 120 extended permit tcp any host Cpanel_dmz_ip1 eq ftp interface Redundant1.8 vlan 800 nameif Cpanel_DMZ security-level 50 ip address Pub.Pub.Pub.Pub 255.255.255.248

Fuld config

http://www.cisco.com/en/US/products/hw/vpndevc/ps2030/products_tech_note09186a00807f2d37.shtml

Links

Cisco ASA 5500 Series Adaptive Security Appliances - Configuration Guides

Cisco Security Appliance Command Line Configuration Guide, Version 8.0

http://www.pyeung.com/pages/cisco/cisco-asa-vpn-asdm.html

Multiple Context Configuration Example

Skal kigges på

http://ciscoforum.dk/forum/forum_posts.asp?TID=513&PN=1

https://supportforums.cisco.com/docs/DOC-1216

http://www.cisco.com/en/US/docs/solutions/Enterprise/Data_Center/vmware/VMware.html#wp696452

http://www.cisco.com/en/US/tech/tk389/tk621/technologies_tech_note09186a00800951ac.shtml

http://www.yellow-bricks.com/2009/10/12/active-standby-etherchannels/

http://www.cisco.com/en/US/tech/tk583/tk617/technologies_tech_note09186a00800949e2.shtml#sshvvs

http://communities.vmware.com/thread/10697

http://www.sadikhov.com/forum/index.php?showtopic=144445

http://communities.vmware.com/message/311596

http://communities.vmware.com/message/445938

http://www.velocityreviews.com/forums/t526733-access-control-between-vlans-on-cisco-3750-switch.html

http://www.cisco.com/en/US/products/sw/secursw/ps1018/products_tech_note09186a00800a5b9a.shtml

Bøger

http://www.ciscopress.com/bookstore/product.asp?isbn=1587052148

http://www.ciscopress.com/bookstore/product.asp?isbn=1587052091

5510

Gode ting på 5510'eren. Dual WAN NAT'e forskellige public ip'er til forskellige interne

Vlan med egen public IP

Senarie: Du har et netværk med flere vlans, hvor du ønsker at give hver vlan sin egen offentlige IP. Kan fx være et virtuelt miljø, hvor hver netværk skal have sin egen IP for sine servere.

I eksemplet herunder er brugt redundant interface, dette laves sådan her:

interface redundant 1 member-interface gigabitethernet 0/0 member-interface gigabitethernet 0/1

Først skal der laves et nyt sub/vlan-interface:

interface redundant 1.100 ip address 172.16.100.2 255.255.255.0 vlan 100 nameif lan100 security-level 90

Nu har vi et interface i vlan 100, vi har kaldt lan100 dette er en god ide da man så meget lettere kan have styr på hvem der har hvilke vlans, stedet for at evt at kalde et kundens navn, da de jo kan skifte navn.

Navngiv WAN IPen

name PPP.PPP.PPP.PPP WAN_LAN100

Her giver vi den offentlige IP, vi ønsker at give kunden, et navn, igen for at det er lettere at overskue, og rette hvis IPen skal skiftes.

Og nu begynder det sjove :-)

NAT

nat (lan100) 4 172.16.100.0 255.255.255.0 global (WAN_INTERFACE) 4 WAN_LAN100 netmask 255.255.255.255

Her NAT'er vi så trafik på lan100 (Vlan 100) kommer ud på WAN interfacet med WAN_LAN100 IP'en. Og det var det.

Men ønsker vi også at der folk udefra kan komme ind på de servere der fx er hostet på lan100 (Vlan 100), så skal vi lige have lavet nat og firewall regel:

Åbne port 3389

static (lan100,WAN_INTERFACE) tcp WAN_LAN100 3389 172.16.100.20 3389 netmask 255.255.255.255 access-list 120 extended permit tcp any host WAN_LAN100 eq 3389

Server IP: 172.16.100.20

Lidt ekstra

Ønsker man et lidt mere avanceret setup, kan man portforwarde for anden public end man ser ude fra (fx: Webserver har IP 1.1.1.1, men remote kan den tilgåes på 1.1.1.2)

name PPP.PPP.PPP.PPY WAN_LAN100-IP2 description Lan100 IP2 static (lan100,wan) tcp WAN_LAN100-IP2 80 172.16.100.20 80 netmask 255.255.255.255 access-list 120 extended permit tcp any host WAN_LAN100-IP2 eq 80

PPP.PPP.PPP.PPY = den IP serveren skal kunne tilgåes på.

Bemærk kun en accesslist pr. interface pr. retning, Så husk at ændre ACL nr..

Farveforklaring: Rød: Vlan, Grøn: IP, Orange: Port nr., Blå: ACL nr.

Tillade trafik på public IP mellem vlan

Eks. med web server på et vlan som skal kunne tilgås via dens public IP.

name PPP.PPP.PPP.PPP WAN_VlanWeb static (lan100,WebVlan) 192.168.65.0 192.168.65.0 netmask 255.255.255.0 static (WebVlan,lan100) WAN_WebVlan 192.168.5.10 netmask 255.255.255.255

192.168.5.10 = Web server.

Tillade trafik på public IP på samme vlan

I stedet for PAT, så bruge NAT da man så kan lave DNS rewrite/doctoring. Husk DNS inspect.

global (wan) 3 WAN_100 netmask 255.0.0.0 nat (lan100) 3 192.168.30.0 255.255.255.0

Alt fra 192.168.30.0-nettet kommer ud via WAN_100 (public ip)

static (lan100,wan) WAN_Web WebServer netmask 255.255.255.255 dns

Men WebServer kommer ud og ind via WAN_Web, men hvis er kommer et DNS opslag der indeholder WAN_Web bliver det lavet om til WebServer så det virker lokalt.

Dele public ip med vlans

static (vlan200,outside) tcp PPP.PPP.PPP.PPP 3390 192.168.20.10 3389 static (vlan250,outside) tcp PPP.PPP.PPP.PPP 3391 192.168.25.10 3389 static (vlan300,outside) tcp PPP.PPP.PPP.PPP 3392 192.168.30.10 3389

access-list outin permit tcp any host PPP.PPP.PPP.PPP eq 3390 access-list outin permit tcp any host PPP.PPP.PPP.PPP eq 3391 access-list outin permit tcp any host PPP.PPP.PPP.PPP eq 3392

access-group outin in interface outside

The internal machines will be visible from outside but they cannot access each other as they will lie in the same security level interfaces. Moreover no same-security-interface traffic will be allowed by default.

nat (WAN) 1 192.168.60.0 255.255.255.0 nat (WAN) 1 192.168.65.0 255.255.255.0

Forbindelse mellem vlans

static (MGMT,Hosting) 10.1.0.0 10.1.0.0 netmask 255.255.255.0 static (MGMT,DMZ) 10.1.0.0 10.1.0.0 netmask 255.255.255.0

static (inside,dmz) 192.168.3.0 192.168.3.0 netmask 255.255.255.0 static (dmz,inside) 10.10.5.0 10.10.5.0 netmask 255.255.255.0

Backup WAN

global (outside) 1 interface global (backup) 1 interface nat (inside) 1 172.16.1.0 255.255.255.0 route outside 0.0.0.0 0.0.0.0 10.200.159.1 1 route backup 0.0.0.0 0.0.0.0 10.250.250.1 254

ASA/PIX 7.x: Redundant or Backup ISP Links Configuration Example

SNAF - 642-524 - Securing Networks with ASA Foundation

Flyttet til SNAF 642-524

Ikke-ASA

NAT på Cisco IOS: http://mars.tekkom.dk/mediawiki/index.php/NAT_Cisco_IOS#Overloading_example_3:_Cisco_Router_as_a_SOHO_Router

Bandwidth throttling/shaping

http://slaptijack.com/networking/easy-traffic-shaping-in-cisco-ios/

class-map match-any CLASS_SLAP match any policy-map POLICY_SLAP class CLASS_SLAP shape average 304000 interface FastEthernet0 service-policy output POLICY_SLAP

SDM adgang

ip http server ip http secure-server ip http authentication local line vty 0 4 login local transport input telnet ssh interface fastethernet0/1 ip address 192.168.10.1 255.255.255.0 no shutdown